Windows Server 2008 Hakkında Bilgilendirme & Tanıtım..

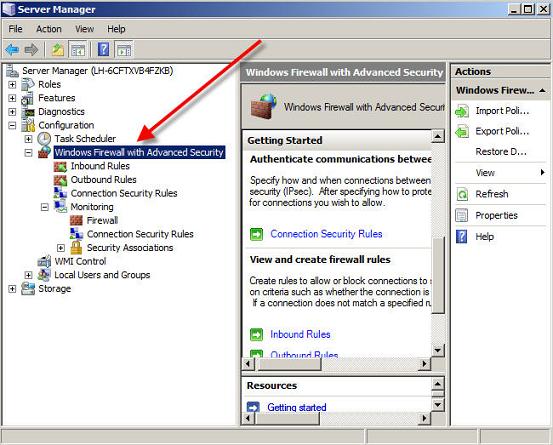

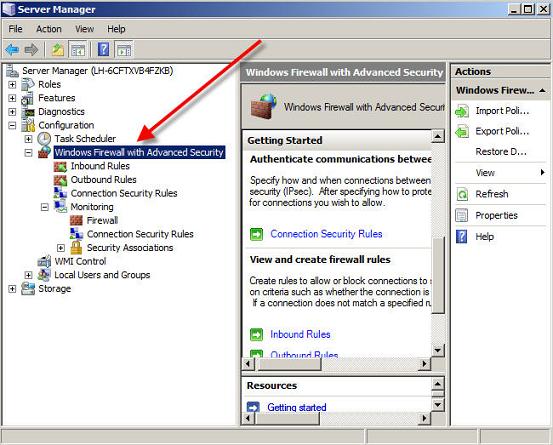

Windows Server 2008 ile birlikte gelen tümleşik

firewall’da önemli geliştirmeler yapılmış.Bunun en önemli belirtiside

Microsoft’un güvenlik duvarına verdiği “Windows Firewall with Advanced

Security” ismidir.Gerçekten gelişmiş birçok özelliğiyle sistem

yöneticilerine oldukça kolaylık sağlıyor.

Yeni arayüz – Artık gelişmiş firewall

özelliklerini kontrol edebilmemiz için MMC snap’in ni kullanabiliriz..

Bi-directional – Gelen trafiği olduğu

kadar giden trafiğide filtreleyebiliriz.

IPSEC ile uyum – Artık güvenlik

duvarında oluşturduğumuz kurallar ve IPSEC konfigurasyonumuz tek bir

arayüzde içiçe çalışabiliyor.

Gelişmiş kural konfigurasyonu –

ICMP,IPv6,TCP/UDP,ip adresleri,protokol numaraları,active directory

hesapları ve grupları için kurallar yaratabiliriz.

Bu özelliklerle birlikte bilgisayarımızda kullandığımız diğer firewall

uygulamaların yerini tutacağa benziyor.En beğendiğim özelliği ise MMC

konsolunu kullanarak yönetimi gerçekleştirebilmemiz.

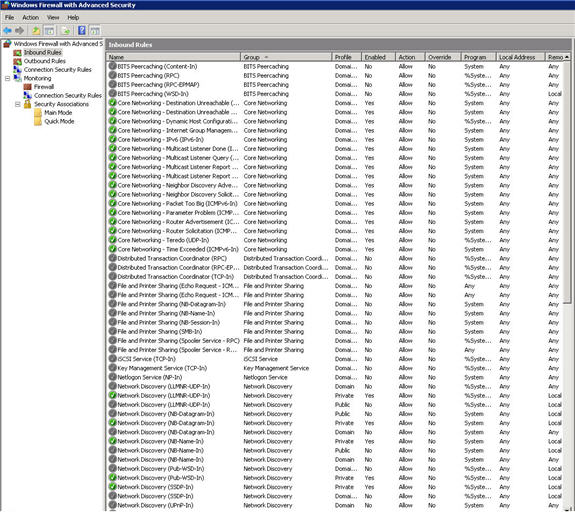

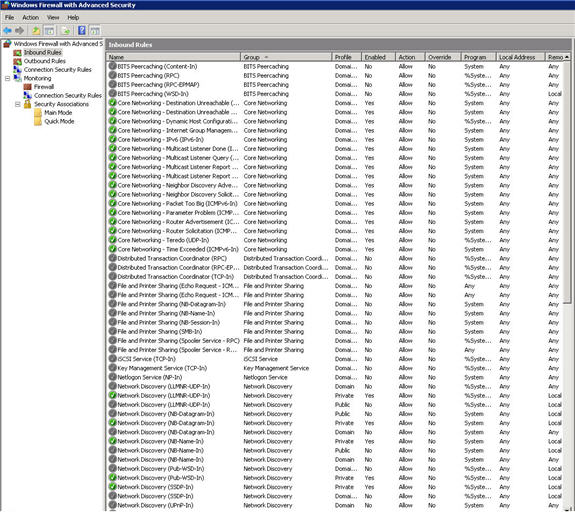

Bir önceki sürümden en büyük farkı ise tümleşik gelen kural

sayısı.Windows Server 2003 firewall üzerinde varsayılan 3 kuralımız

bulnuyordu.Windows Server Advanced firewall’da ise bu sayı 130′a kadar

çıkmış durumda.90 kural inbound 40 kural outbound şeklinde.

[Linkleri görebilmek için üye olun veya giriş yapın.]

adresinde içeriği gerçekten oldukça zengin olan server 2008 ile birlikte

gelen componentler ve özelliklerinden bahseden posteri pdf formatında

bilgisayarınıza indirebilirsiniz.

Microsoft yeni nesil sunucusu Windows Server 2008 için e-learning

kurslarını başlatmış.Yeni özellikleri keşfetmek ve mimarinin derinine

inmek için gerçekten yararlı dersler.Kısıtlı bir zaman için yayınlanan

bu kurslara aşağıdaki adresten ulaşabilirsiniz:

[Linkleri görebilmek için üye olun veya giriş yapın.]

Server CORE uzerinde IIS7

kullanimi

Technet’te belirtildiği üzere Windows Server 2008 Core edition’da artık

IIS 7 kullanabiliyoruz.Bildiğimiz gibi core versiyonda herhangi bir

arayüz yok ve komut istemiyle tüm konfigurasyonları yapmamız gerekli.

İsterseniz CORE üzerinde IIS7 kullanımı ile ilgili komutlardan

bahsedelim.

Server Core üzerine IIS7 yüklemek için:

Bunun için pkgmgr.exe komut aracını kullanırız.Varsayılan bir kurulumda

tart /w pkgmgr

/iu:IIS-WebServerRole;WAS-WindowsActivationService;WAS-ProcessModel

komutu işimizi görücektir.

Full kurulum yapmak için ise

start /w pkgmgr

/iu:IIS-WebServerRole;IIS-WebServer;IIS-CommonHttpFeatures;IIS-StaticContent;IIS-Default********;

IIS-

komutunu kullanırız.

IIS7′yi kaldırmak için:

Yukarıdaki parametrelerde dikkat edersek iu kullandık.Uninstall işlemi

içinde uu parametresini kullanabiliriz.

Start /w pkgmgr /uu:IIS-WebServerRole .. gibi

Server Core üzerine IIS7 kurulumu yaparsak hangi

özelliklerden mahrum kalırız?

yüklemek için:

Start /w pkgmgr

/iu:IIS-WebServerRole;IIS-WebServer;IIS-CommonHttpFeatures;IIS-StaticContent;IIS-Default********;

IIS-DirectoryBrowsing;IIS-HttpErrors;IIS-ApplicationDevelopment;IIS-ASP;IIS-ISAPIExtensions;IIS-HealthAndDiagnostics;

IIS-HttpLogging;IIS-LoggingLibraries;IIS-RequestMonitor;IIS-Security;IIS-RequestFiltering;IIS-HttpCompressionStatic;

IIS-WebServerManagementTools;WAS-WindowsActivationService;WAS-ProcessModel

komutunu kullanırız.

Core üzerinde hangi özelliklerin yüklendiğini

nasıl kontrol ederiz?

Regeditte HKEY_LOCAL_MACHINE\Software\Microsoft\InetSTP\Comp onents

anahtarının altında geçeriz.(regediti açmak için çalıştıra regedit.exe

yazmamız yeterli)

0×00000001 değerine sahip DWORD anahtarında tüm yüklenen özellikleri

görebiliriz.

Windows Server 2008 - Active

Directory’deki degişikliler

Microsoft’tan Uday Hegde’nin belirttiğine göre Windows Server 2008 ile

birlikte Active Directory üzerindeki birkaç değişiklik;

Güvenlik

# WS2008 ile birlikte Read Only Domain Controllers teknolojisi

gelmiştir.(Bknz: [Linkleri görebilmek için üye olun veya giriş yapın.])

# Multiple password policies OUlar hariç kullanıcılara ve

gruplara uygulanabilir hale getirilmiş.

Auditing

#Active Directory üzerinde geliştirilmiş auditing özellileri

Yönetilebilirlik

# Artık reboot işlemi gerekmeksizin dizin hizmetleri için yamaları

uygulayabilir,offline defraglar gerçekleştirebiliriz.

# NTDSutil ile Active Directory üzerinde snapshot yaparak anlık kaydını

alabilir ve dsamain.exe ile e restore edebiliriz.

# Protect object from accidential deletion

checkboxunu kullanarak kaza ile OUlar’ın silinmesini

engelleyebiliriz.

Read-Only Domain Controller

(RODC)

Windows server 2008 ile gelen diğer hoş bir özellikte Read-Only Domain

Controller (RODC) ‘dır.Adındanda anlaşılacağı gibi bildiğimiz Domain

Controller sunuculardan tek farkı read-only olmasıdır.

Microsoft’un böyle bir seçenek sunmasının sebebi, güvenliğini

sağlayamadığımız uzak lokasyonlardaki DC’lere bir alternatif

oluşturmasıdır.

Örneğin İzmir şubemize forest altında bir dc yapılandırması yapmak

istiyoruz.Böylece kullanıcıların kaynak erişimi,authentication işlemleri

locallerindeki DC üzerinden yapılabilecek ve performans artışı

sağlanacaktır.

Fakat aynı zamanda kuracağımız bu DC üzerindeki fiziksel güvenlik ,

bizim kafamızı kurcalıyor.İşte bu durumda izmir lokasyonuna RODC

kurulumu yaparak kafamızdaki sorunlardan kurtulabiliriz.Bu RODC aynen DC

gibi çalışacaktır.Tek farkı ise üzerinde herhangi bir değişiklik

yapılmasına izin vermemesidir.Yani Active Directory yapısı üzerinde bu

RODC ‘yi kullanarak herhangi bir yazma işlemi gerçekleştiremeyiz.Ancak

istanbul şubemizdeki DC üzerinde gerekli değişiklikleri yaparız ve bunun

İzmirdeki RODC’ye replike olmasını bekleriz.

[Linkleri görebilmek için üye olun veya giriş yapın.]

NAP (Network Access Protection)

Windows Longhorn ile gelen yeni bir diğer özellikte NAP(Network Access

Protection).Güvenlik anlamında ileri boyutlu bir çözüm getiren bu yeni

teknoloji sayesinde networkümüze dışarıdan katılmakta olan kullanıcılar

için çeşitli kriterler belirleyebiliyoruz.Eğer bağlanıcak kişi bu

kriterlere uygun değilse ayrı bir bölüme alıp network ile ilişkisini

kesip gerekliliklerini yerine getirmesini sağladıktan sonra networkümüze

dahil ediyoruz.NAP temel anlamda bu mantıkla çalışıyor.Yani bir kontrol

mekanizması gibi güvenliğimizi sağlıyor.Burada dikkat etmemiz gereken

bölüm,NAP’ın bizi dışarıdan gelicek tehlikelere karşı korumak yerine

networkümüze katılıcak bilgisayarların , önceden belirlediğimiz

kriterlere uyup uymadığını kontrol etmesidir.Örneğin herhangi bir

antivirus yazılımına sahipmi,updateleri en son güncel halindemi,

gibi.Ama bu gereklilikleri sağlayan kötü amaçlı biride NAP’ı rahatlıkla

geçip sisteme zarar verebilir.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Bir kullanıcı dışarıdan özel ağımıza bağlanmak istediğinde ,ilk olarak

üzerinde bulunan (System Healt Agent) ile sağlık bilgisini bizim

networkümüzde bulunan Network Policy Server’e iletir.Policy server ise

bu bilginin kendi üzerinde bizim tarafımızdan hazırlanan kurallara uygun

olup olmadığını geri dönüş yapar.Ardından eğer kabul edilirse networke

dahil edilir.Eğer kural dışı bir durum saptanırsa bu bilgisayar özel bir

ağa alınarak Remediation Server tarafından kural dışı bulunan tüm

özellikleri düzeltilmeye çalışılır.

Peki biz dışarıdan bağlanan bir kullanıcıyı NAP kullanarak hangi

durumlarda kontrol edebiliriz.

· Internet Protocol security (IPsec)-protected

traffic:

IPSEC sayesinde networkümüz 3 adet mantıksal networke bölebiliriz.Bunlar

kısıtlı(restricted) network,güvenli(secure) network ve sınır(boundary)

networkdür.

İstemci bilgisayar için sağlık sertifikaları düzenlenebilir,böylece bu

sertifikaya göre client’ın hangi networkde yer alması gerektiği

belirlenir.Örneğin active directory’e üye olan tüm makinalar güvenli

network içerisinde yer alabilirler.IPSEC ilede sadece bu network

içerisindeki bilgisayarların birbirleri ile iletişimde olmaları

sağlanabilinir.Sağlık sertifikası olmayan bilgisayarlar otomatik olarak

kısıtlı networke gönderilirler.

[Linkleri görebilmek için üye olun veya giriş yapın.]

IEEE 802.1X-authenticated network connections:

IEEE 802.1X-authenticated network bağlantıları için kullanabileceğimiz

NAP modelidir.Örneğin bir access point.

Aynı şekilde sınırlı veya güvenli networkler oluşturabiliriz.

Remote access VPN connections:

Vpn bağlantıları için NAP kullandığımızda dışarıdan VPN server’a bir

istek geldiğinde VPN server bunu NPS server’a ileticek ve aynı şekilde

bağlanılacak bilgisayar için sağlık kontrolleri gerçekleştirilecek.

Yalnız burada 2003 server ile birlikte kullandığımız Network Access

Quarantine Control ile NAP’ı karıştırmamamız gerekir.Network Access

Quarantine Control kullanmamız için RQS.exe ve RQC.exe üzerinde

konfigurasyonlar yapmalı ayrıca scriptler hazırlamalıyız.

Vpn bağlantısı için uygulanan adımlar şu şekildedir.

-Client VPN server’a bağlantı gerçekleştirir.

-Client NAP health policy server’a kimlik doğrulama bilgilerini

gönderir.

-Eğer bu bilgiler uygun değilse VPN bağlantısı kesilir.

-Eğer kimlik bilgileri geçerliyse NAP health policy server , client’tan

sağlık bilgilerini ister.

-Client bilgilerini gönderir.

-NAP health policy server,clientin gönderdiği bilgiye göre bir

değerlendirme yapar.Eğer client ‘ın durumunu uygun bulursa bunu clientın

kendisine ve vpn server’a iletir.Eğer uygun değilse gereklilikleri

remediation server’a sonuç olarak iletir.

-Uygun olmadığı takdirdede vpn bağlantısı gerçekleşir ama client’ın

networkdeki yetkileri kısıtlanır.Client networkde sadece remediation

server’a bilgi gönderebilir.

-Client güncelleştirme gerekliliklerini remediation server’a iletir.

-Gerekli güncelleştirmeler client üzerinde gerçekleştirilir.

-Client Vpn server ile tekrar kimlik doğrulamasına girer ve

güncelleştirilmiş sağlık durumunu gönderir.

-Tüm güncelleştirmelerin yapıldığı doğrulandıktan sonra NAP health

policy server clientın durumunun uygun olduğuna karar verir ve VPN

server’a geçişe izin vermesini söyler.

-VPN server bağlantıyı tamamlar.

Dynamic Host Configuration Protocol (DHCP)

address configurations:

Sanırım en çok kullanılacak modellerden biri olucaktır.Bir client

bilgisayarı ile networke dahil olmak istediğinde DHCP server’dan ip

almak isteyecektir.İşte bu sırada NAP ile gerekli kontroller

gerçekleştiriliyor ve uygunsa client’a ip ataması yapılıyor.Eğer uygun

değilse aynı şekilde uygun hale getirilemeye çalışılıyor.

Böylece belirlediğimiz kurallar ne ise,sadece bu kurallara uygun olan

bilgisayarlar ip alabiliyorlar ve doğal olarakda networkümüze dahil

olabiliyorlar.

Server Core üzerine DNS

servisinin kurulması hakkında

Server core ile birlikte grafiksel arayüze neredeyse tamamen veda ettik

diyebiliriz.Önümüzdeki cmd komut istemi ekranlarıyla tüm işlemleri

yerine getirmemiz gerekiyor.Kurlumla birlikte standart

roller(dhcp,dns,print server vb.) server 2003 deki gibi kurulu olmadan

gelmektedir.

Bu şekilde kurabileceğimiz tüm rollerin listesini görüntüleyebilmek için

oclist komutunu kullanırız.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Yukarıdaki resimdede gördüğümüz gibi tüm servislerin listesi ve isimleri

burada karşımıza çıktı.

start /w ocsetup DNS-Server-Core-Role

komutuyla dns kurulumunu başlatırız.Arka planda dns.exe çalışarak

kurulumu gerçekleştirir.

Taskmgr komutunu kullanarak bildiğimiz

görev yöneticisini açıp bunu kontrol edebiliriz.

Ardından dnscmd komutu ile birlikte dns ile ilgili ayarları

yapabiliriz.Bu komutla beraber kullanabileceğimiz switchler ve ne işe

yaradıkları hakkında kısaca bilgi vermek gerekirse;

dnscmd [serverismi] [komut] [komut parametresi]

şeklinde kullanılır.server ismi olarak ip adresi yada hostname

girebiliriz.

Kullanabileceğimiz komutlar ise;

/info

Server hakkında bilgi alırız

/config

server yada zone konfigurasyonunu resetler

/enumzones

Zoneları sıralarız

/statistics

server istatistiklerini görüntüleriz.

/clearcache

dns server önbelleğini temizleriz

/startscavenging

server scavenging’i başlatırız.

/ipvalidate

Uzak dns serverları kontrol eder

/resetlistenaddresses

Dns isteklerini karşılamak için server ip adresleri tanımlanır.

/resetforwarders

Forwarders adresleri ayarlanır.

/zoneinfo

Zone bilgisi görüntülenir.

/zoneadd

Dns server üzerinde yeni bir zone oluşturulur.

/zonedelete

Dns server üzerinden bir zone silinir.

/zonepause

Zone’u durdurur.

/zoneresume

Zone’u yeniden başlatır.

/zonereload

Zone’u databesinden geri yükler.

/zonewriteback

Zone’u dosyaya yazar.

/zoneprint

Zonedaki tüm bilgileri gösterir.

/zoneresettype

Zone tipini değiştirir

/zoneresetsecondaries

Bir zone için ikincil bilgiyi resetler

/zoneresetscavengeservers

Bir zone için scavenging serverlarını resetler.

Longhorn Core üzerinde birkaç

komut

Oclist.exe:

Server Core üzerine yüklenebilecek rollerin ve özelliklerin listesini

verir.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Serverweroptin.exe:

Windows Error Reporting servisinin otomatik olarak windows tarafından

oluşturulan hataları Microsoft’a iletmesi için kullanılır.Aşağıda

kullanılan switchleri görebiliriz.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Systeminfo.exe:

Kullandığımız sistem hakkında detaylı bilgi verir.

[Linkleri görebilmek için üye olun veya giriş yapın.]

netdom:

Domaine dahil olmayan bir bilgisayarın ismini anilerduran yapmak için

aşağıdaki komutu uygularız.

[Linkleri görebilmek için üye olun veya giriş yapın.]

netdom:

Anilerduran.com isimli domaine dahil olan bir bilgisayarın ismini

anilerduran yapmak için :

[Linkleri görebilmek için üye olun veya giriş yapın.]

Anilerduran makinesinin workgroup ismini

CALISMAGRUBU yapmak için:

[Linkleri görebilmek için üye olun veya giriş yapın.]

Active directory kurulumu için dcpromo komutunu

buradada kullanırız.Dcpromo ile birlikte kullanacağımız switchler:

dcpromo /answer[:dosya adı] katılımsız

kurulum(unattended install) için gerekli script dosyasını çalıştırmak

için

dcpromo /adv Gelişmiş ayarlarla active

directory kurulumu yapmak için

dcpromo/createdcaccount Bir tane RODC

hesabı oluşturur.

Logoff: logoff işlemi için kullanılır.

Server Core üzerindeki page file boyutunu

düzenlemek için:

wmic computersystem where name=”ANILERDURAN”(bilgisayar ismimiz) set

AutomaticManagedPagefile=False

wmic pagefileset where name=”C:\\pagefile.sys” set

InitialSize=500,MaximumSize=1000

Yüklü olan msi uygulamalarını görüntülemek için:

wmic ve product komutlarını kullanırız.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Yüklü olan driverların listesini almak için:

Sc query type= driver

Yüklü olan yama listesi için:

wmic qfe list

Static bir ip adresi vermek için:

wmic nicconfig where index=9 call enablestatic(”10.0.0.2″),

(”255.255.255.0″)

Gateway adreslerini değiştirmek için:

wmic nicconfig where index=9 call setgateways(”10.0.0.4″,

“10.0.0.5″),(1,2)

DHCP enable hale almak için:

wmic nicconfig where index=9 call enabledhcp

Harddisk sürücü hakkında bilgi almak için:

wmic logicaldisk where drivetype=3 get name vb…

[Linkleri görebilmek için üye olun veya giriş yapın.]

Varolan işletim sistemi hakkında bilgi sahibi olmak

istersek:

wmic os get bootdevice, buildnumber, caption, freespaceinpagingfiles,

installdate, name, systemdrive, windowsdirectory /format:htable >

c:\os-bilgi.txt

Bu komutla birlikte aşağıdaki resimde görüldüğü gibi istediğimiz

bilgileri html table tipinde c dizinin altında os-bilgi.txt olarak

kaydettik.Ve bu dizinden dosyayı çalıştırıp bilgilere ulaştık.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Process listesi:

Yukarıdaki mantıkla processleri görüntüleyebilir ve bunu çıktı halinde

verebiliriz.Bunun için,

wmic process get /format:htable > c:\process.htm

Bazı arayüzlere ulaşmak için aşağıdaki komutları

kullanırız:

Control datetime.cpl

Control intl.cpl

Server core üzerinde istediğimiz rolleri aktif hale

getirmek için:

Start /w ocsetup rol_ismi

Rol isimlerinin listesini almak için oclist komutunu kullanırız.

Derlenmiş Alıntıdır!

__________________

Windows Server 2008 ile birlikte gelen tümleşik

firewall’da önemli geliştirmeler yapılmış.Bunun en önemli belirtiside

Microsoft’un güvenlik duvarına verdiği “Windows Firewall with Advanced

Security” ismidir.Gerçekten gelişmiş birçok özelliğiyle sistem

yöneticilerine oldukça kolaylık sağlıyor.

Yeni arayüz – Artık gelişmiş firewall

özelliklerini kontrol edebilmemiz için MMC snap’in ni kullanabiliriz..

Bi-directional – Gelen trafiği olduğu

kadar giden trafiğide filtreleyebiliriz.

IPSEC ile uyum – Artık güvenlik

duvarında oluşturduğumuz kurallar ve IPSEC konfigurasyonumuz tek bir

arayüzde içiçe çalışabiliyor.

Gelişmiş kural konfigurasyonu –

ICMP,IPv6,TCP/UDP,ip adresleri,protokol numaraları,active directory

hesapları ve grupları için kurallar yaratabiliriz.

Bu özelliklerle birlikte bilgisayarımızda kullandığımız diğer firewall

uygulamaların yerini tutacağa benziyor.En beğendiğim özelliği ise MMC

konsolunu kullanarak yönetimi gerçekleştirebilmemiz.

Bir önceki sürümden en büyük farkı ise tümleşik gelen kural

sayısı.Windows Server 2003 firewall üzerinde varsayılan 3 kuralımız

bulnuyordu.Windows Server Advanced firewall’da ise bu sayı 130′a kadar

çıkmış durumda.90 kural inbound 40 kural outbound şeklinde.

[Linkleri görebilmek için üye olun veya giriş yapın.]

adresinde içeriği gerçekten oldukça zengin olan server 2008 ile birlikte

gelen componentler ve özelliklerinden bahseden posteri pdf formatında

bilgisayarınıza indirebilirsiniz.

Microsoft yeni nesil sunucusu Windows Server 2008 için e-learning

kurslarını başlatmış.Yeni özellikleri keşfetmek ve mimarinin derinine

inmek için gerçekten yararlı dersler.Kısıtlı bir zaman için yayınlanan

bu kurslara aşağıdaki adresten ulaşabilirsiniz:

[Linkleri görebilmek için üye olun veya giriş yapın.]

Server CORE uzerinde IIS7

kullanimi

Technet’te belirtildiği üzere Windows Server 2008 Core edition’da artık

IIS 7 kullanabiliyoruz.Bildiğimiz gibi core versiyonda herhangi bir

arayüz yok ve komut istemiyle tüm konfigurasyonları yapmamız gerekli.

İsterseniz CORE üzerinde IIS7 kullanımı ile ilgili komutlardan

bahsedelim.

Server Core üzerine IIS7 yüklemek için:

Bunun için pkgmgr.exe komut aracını kullanırız.Varsayılan bir kurulumda

tart /w pkgmgr

/iu:IIS-WebServerRole;WAS-WindowsActivationService;WAS-ProcessModel

komutu işimizi görücektir.

Full kurulum yapmak için ise

start /w pkgmgr

/iu:IIS-WebServerRole;IIS-WebServer;IIS-CommonHttpFeatures;IIS-StaticContent;IIS-Default********;

IIS-

komutunu kullanırız.

IIS7′yi kaldırmak için:

Yukarıdaki parametrelerde dikkat edersek iu kullandık.Uninstall işlemi

içinde uu parametresini kullanabiliriz.

Start /w pkgmgr /uu:IIS-WebServerRole .. gibi

Server Core üzerine IIS7 kurulumu yaparsak hangi

özelliklerden mahrum kalırız?

- · IIS-ASPNET

- · IIS-NetFxExtensibility

- · IIS-ManagementConsole

- · IIS-ManagementService

- · IIS-LegacySnapIn

- · IIS-FTPManagement

- · WAS-NetFxEnvironment

- · WAS-ConfigurationAPI

yüklemek için:

Start /w pkgmgr

/iu:IIS-WebServerRole;IIS-WebServer;IIS-CommonHttpFeatures;IIS-StaticContent;IIS-Default********;

IIS-DirectoryBrowsing;IIS-HttpErrors;IIS-ApplicationDevelopment;IIS-ASP;IIS-ISAPIExtensions;IIS-HealthAndDiagnostics;

IIS-HttpLogging;IIS-LoggingLibraries;IIS-RequestMonitor;IIS-Security;IIS-RequestFiltering;IIS-HttpCompressionStatic;

IIS-WebServerManagementTools;WAS-WindowsActivationService;WAS-ProcessModel

komutunu kullanırız.

Core üzerinde hangi özelliklerin yüklendiğini

nasıl kontrol ederiz?

Regeditte HKEY_LOCAL_MACHINE\Software\Microsoft\InetSTP\Comp onents

anahtarının altında geçeriz.(regediti açmak için çalıştıra regedit.exe

yazmamız yeterli)

0×00000001 değerine sahip DWORD anahtarında tüm yüklenen özellikleri

görebiliriz.

Windows Server 2008 - Active

Directory’deki degişikliler

Microsoft’tan Uday Hegde’nin belirttiğine göre Windows Server 2008 ile

birlikte Active Directory üzerindeki birkaç değişiklik;

Güvenlik

# WS2008 ile birlikte Read Only Domain Controllers teknolojisi

gelmiştir.(Bknz: [Linkleri görebilmek için üye olun veya giriş yapın.])

# Multiple password policies OUlar hariç kullanıcılara ve

gruplara uygulanabilir hale getirilmiş.

Auditing

#Active Directory üzerinde geliştirilmiş auditing özellileri

Yönetilebilirlik

# Artık reboot işlemi gerekmeksizin dizin hizmetleri için yamaları

uygulayabilir,offline defraglar gerçekleştirebiliriz.

# NTDSutil ile Active Directory üzerinde snapshot yaparak anlık kaydını

alabilir ve dsamain.exe ile e restore edebiliriz.

# Protect object from accidential deletion

checkboxunu kullanarak kaza ile OUlar’ın silinmesini

engelleyebiliriz.

Read-Only Domain Controller

(RODC)

Windows server 2008 ile gelen diğer hoş bir özellikte Read-Only Domain

Controller (RODC) ‘dır.Adındanda anlaşılacağı gibi bildiğimiz Domain

Controller sunuculardan tek farkı read-only olmasıdır.

Microsoft’un böyle bir seçenek sunmasının sebebi, güvenliğini

sağlayamadığımız uzak lokasyonlardaki DC’lere bir alternatif

oluşturmasıdır.

Örneğin İzmir şubemize forest altında bir dc yapılandırması yapmak

istiyoruz.Böylece kullanıcıların kaynak erişimi,authentication işlemleri

locallerindeki DC üzerinden yapılabilecek ve performans artışı

sağlanacaktır.

Fakat aynı zamanda kuracağımız bu DC üzerindeki fiziksel güvenlik ,

bizim kafamızı kurcalıyor.İşte bu durumda izmir lokasyonuna RODC

kurulumu yaparak kafamızdaki sorunlardan kurtulabiliriz.Bu RODC aynen DC

gibi çalışacaktır.Tek farkı ise üzerinde herhangi bir değişiklik

yapılmasına izin vermemesidir.Yani Active Directory yapısı üzerinde bu

RODC ‘yi kullanarak herhangi bir yazma işlemi gerçekleştiremeyiz.Ancak

istanbul şubemizdeki DC üzerinde gerekli değişiklikleri yaparız ve bunun

İzmirdeki RODC’ye replike olmasını bekleriz.

[Linkleri görebilmek için üye olun veya giriş yapın.]

NAP (Network Access Protection)

Windows Longhorn ile gelen yeni bir diğer özellikte NAP(Network Access

Protection).Güvenlik anlamında ileri boyutlu bir çözüm getiren bu yeni

teknoloji sayesinde networkümüze dışarıdan katılmakta olan kullanıcılar

için çeşitli kriterler belirleyebiliyoruz.Eğer bağlanıcak kişi bu

kriterlere uygun değilse ayrı bir bölüme alıp network ile ilişkisini

kesip gerekliliklerini yerine getirmesini sağladıktan sonra networkümüze

dahil ediyoruz.NAP temel anlamda bu mantıkla çalışıyor.Yani bir kontrol

mekanizması gibi güvenliğimizi sağlıyor.Burada dikkat etmemiz gereken

bölüm,NAP’ın bizi dışarıdan gelicek tehlikelere karşı korumak yerine

networkümüze katılıcak bilgisayarların , önceden belirlediğimiz

kriterlere uyup uymadığını kontrol etmesidir.Örneğin herhangi bir

antivirus yazılımına sahipmi,updateleri en son güncel halindemi,

gibi.Ama bu gereklilikleri sağlayan kötü amaçlı biride NAP’ı rahatlıkla

geçip sisteme zarar verebilir.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Bir kullanıcı dışarıdan özel ağımıza bağlanmak istediğinde ,ilk olarak

üzerinde bulunan (System Healt Agent) ile sağlık bilgisini bizim

networkümüzde bulunan Network Policy Server’e iletir.Policy server ise

bu bilginin kendi üzerinde bizim tarafımızdan hazırlanan kurallara uygun

olup olmadığını geri dönüş yapar.Ardından eğer kabul edilirse networke

dahil edilir.Eğer kural dışı bir durum saptanırsa bu bilgisayar özel bir

ağa alınarak Remediation Server tarafından kural dışı bulunan tüm

özellikleri düzeltilmeye çalışılır.

Peki biz dışarıdan bağlanan bir kullanıcıyı NAP kullanarak hangi

durumlarda kontrol edebiliriz.

· Internet Protocol security (IPsec)-protected

traffic:

IPSEC sayesinde networkümüz 3 adet mantıksal networke bölebiliriz.Bunlar

kısıtlı(restricted) network,güvenli(secure) network ve sınır(boundary)

networkdür.

İstemci bilgisayar için sağlık sertifikaları düzenlenebilir,böylece bu

sertifikaya göre client’ın hangi networkde yer alması gerektiği

belirlenir.Örneğin active directory’e üye olan tüm makinalar güvenli

network içerisinde yer alabilirler.IPSEC ilede sadece bu network

içerisindeki bilgisayarların birbirleri ile iletişimde olmaları

sağlanabilinir.Sağlık sertifikası olmayan bilgisayarlar otomatik olarak

kısıtlı networke gönderilirler.

[Linkleri görebilmek için üye olun veya giriş yapın.]

IEEE 802.1X-authenticated network connections:

IEEE 802.1X-authenticated network bağlantıları için kullanabileceğimiz

NAP modelidir.Örneğin bir access point.

Aynı şekilde sınırlı veya güvenli networkler oluşturabiliriz.

Remote access VPN connections:

Vpn bağlantıları için NAP kullandığımızda dışarıdan VPN server’a bir

istek geldiğinde VPN server bunu NPS server’a ileticek ve aynı şekilde

bağlanılacak bilgisayar için sağlık kontrolleri gerçekleştirilecek.

Yalnız burada 2003 server ile birlikte kullandığımız Network Access

Quarantine Control ile NAP’ı karıştırmamamız gerekir.Network Access

Quarantine Control kullanmamız için RQS.exe ve RQC.exe üzerinde

konfigurasyonlar yapmalı ayrıca scriptler hazırlamalıyız.

Vpn bağlantısı için uygulanan adımlar şu şekildedir.

-Client VPN server’a bağlantı gerçekleştirir.

-Client NAP health policy server’a kimlik doğrulama bilgilerini

gönderir.

-Eğer bu bilgiler uygun değilse VPN bağlantısı kesilir.

-Eğer kimlik bilgileri geçerliyse NAP health policy server , client’tan

sağlık bilgilerini ister.

-Client bilgilerini gönderir.

-NAP health policy server,clientin gönderdiği bilgiye göre bir

değerlendirme yapar.Eğer client ‘ın durumunu uygun bulursa bunu clientın

kendisine ve vpn server’a iletir.Eğer uygun değilse gereklilikleri

remediation server’a sonuç olarak iletir.

-Uygun olmadığı takdirdede vpn bağlantısı gerçekleşir ama client’ın

networkdeki yetkileri kısıtlanır.Client networkde sadece remediation

server’a bilgi gönderebilir.

-Client güncelleştirme gerekliliklerini remediation server’a iletir.

-Gerekli güncelleştirmeler client üzerinde gerçekleştirilir.

-Client Vpn server ile tekrar kimlik doğrulamasına girer ve

güncelleştirilmiş sağlık durumunu gönderir.

-Tüm güncelleştirmelerin yapıldığı doğrulandıktan sonra NAP health

policy server clientın durumunun uygun olduğuna karar verir ve VPN

server’a geçişe izin vermesini söyler.

-VPN server bağlantıyı tamamlar.

Dynamic Host Configuration Protocol (DHCP)

address configurations:

Sanırım en çok kullanılacak modellerden biri olucaktır.Bir client

bilgisayarı ile networke dahil olmak istediğinde DHCP server’dan ip

almak isteyecektir.İşte bu sırada NAP ile gerekli kontroller

gerçekleştiriliyor ve uygunsa client’a ip ataması yapılıyor.Eğer uygun

değilse aynı şekilde uygun hale getirilemeye çalışılıyor.

Böylece belirlediğimiz kurallar ne ise,sadece bu kurallara uygun olan

bilgisayarlar ip alabiliyorlar ve doğal olarakda networkümüze dahil

olabiliyorlar.

Server Core üzerine DNS

servisinin kurulması hakkında

Server core ile birlikte grafiksel arayüze neredeyse tamamen veda ettik

diyebiliriz.Önümüzdeki cmd komut istemi ekranlarıyla tüm işlemleri

yerine getirmemiz gerekiyor.Kurlumla birlikte standart

roller(dhcp,dns,print server vb.) server 2003 deki gibi kurulu olmadan

gelmektedir.

Bu şekilde kurabileceğimiz tüm rollerin listesini görüntüleyebilmek için

oclist komutunu kullanırız.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Yukarıdaki resimdede gördüğümüz gibi tüm servislerin listesi ve isimleri

burada karşımıza çıktı.

start /w ocsetup DNS-Server-Core-Role

komutuyla dns kurulumunu başlatırız.Arka planda dns.exe çalışarak

kurulumu gerçekleştirir.

Taskmgr komutunu kullanarak bildiğimiz

görev yöneticisini açıp bunu kontrol edebiliriz.

Ardından dnscmd komutu ile birlikte dns ile ilgili ayarları

yapabiliriz.Bu komutla beraber kullanabileceğimiz switchler ve ne işe

yaradıkları hakkında kısaca bilgi vermek gerekirse;

dnscmd [serverismi] [komut] [komut parametresi]

şeklinde kullanılır.server ismi olarak ip adresi yada hostname

girebiliriz.

Kullanabileceğimiz komutlar ise;

/info

Server hakkında bilgi alırız

/config

server yada zone konfigurasyonunu resetler

/enumzones

Zoneları sıralarız

/statistics

server istatistiklerini görüntüleriz.

/clearcache

dns server önbelleğini temizleriz

/startscavenging

server scavenging’i başlatırız.

/ipvalidate

Uzak dns serverları kontrol eder

/resetlistenaddresses

Dns isteklerini karşılamak için server ip adresleri tanımlanır.

/resetforwarders

Forwarders adresleri ayarlanır.

/zoneinfo

Zone bilgisi görüntülenir.

/zoneadd

Dns server üzerinde yeni bir zone oluşturulur.

/zonedelete

Dns server üzerinden bir zone silinir.

/zonepause

Zone’u durdurur.

/zoneresume

Zone’u yeniden başlatır.

/zonereload

Zone’u databesinden geri yükler.

/zonewriteback

Zone’u dosyaya yazar.

/zoneprint

Zonedaki tüm bilgileri gösterir.

/zoneresettype

Zone tipini değiştirir

/zoneresetsecondaries

Bir zone için ikincil bilgiyi resetler

/zoneresetscavengeservers

Bir zone için scavenging serverlarını resetler.

Longhorn Core üzerinde birkaç

komut

Oclist.exe:

Server Core üzerine yüklenebilecek rollerin ve özelliklerin listesini

verir.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Serverweroptin.exe:

Windows Error Reporting servisinin otomatik olarak windows tarafından

oluşturulan hataları Microsoft’a iletmesi için kullanılır.Aşağıda

kullanılan switchleri görebiliriz.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Systeminfo.exe:

Kullandığımız sistem hakkında detaylı bilgi verir.

[Linkleri görebilmek için üye olun veya giriş yapın.]

netdom:

Domaine dahil olmayan bir bilgisayarın ismini anilerduran yapmak için

aşağıdaki komutu uygularız.

[Linkleri görebilmek için üye olun veya giriş yapın.]

netdom:

Anilerduran.com isimli domaine dahil olan bir bilgisayarın ismini

anilerduran yapmak için :

[Linkleri görebilmek için üye olun veya giriş yapın.]

Anilerduran makinesinin workgroup ismini

CALISMAGRUBU yapmak için:

[Linkleri görebilmek için üye olun veya giriş yapın.]

Active directory kurulumu için dcpromo komutunu

buradada kullanırız.Dcpromo ile birlikte kullanacağımız switchler:

dcpromo /answer[:dosya adı] katılımsız

kurulum(unattended install) için gerekli script dosyasını çalıştırmak

için

dcpromo /adv Gelişmiş ayarlarla active

directory kurulumu yapmak için

dcpromo/createdcaccount Bir tane RODC

hesabı oluşturur.

Logoff: logoff işlemi için kullanılır.

Server Core üzerindeki page file boyutunu

düzenlemek için:

wmic computersystem where name=”ANILERDURAN”(bilgisayar ismimiz) set

AutomaticManagedPagefile=False

wmic pagefileset where name=”C:\\pagefile.sys” set

InitialSize=500,MaximumSize=1000

Yüklü olan msi uygulamalarını görüntülemek için:

wmic ve product komutlarını kullanırız.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Yüklü olan driverların listesini almak için:

Sc query type= driver

Yüklü olan yama listesi için:

wmic qfe list

Static bir ip adresi vermek için:

wmic nicconfig where index=9 call enablestatic(”10.0.0.2″),

(”255.255.255.0″)

Gateway adreslerini değiştirmek için:

wmic nicconfig where index=9 call setgateways(”10.0.0.4″,

“10.0.0.5″),(1,2)

DHCP enable hale almak için:

wmic nicconfig where index=9 call enabledhcp

Harddisk sürücü hakkında bilgi almak için:

wmic logicaldisk where drivetype=3 get name vb…

[Linkleri görebilmek için üye olun veya giriş yapın.]

Varolan işletim sistemi hakkında bilgi sahibi olmak

istersek:

wmic os get bootdevice, buildnumber, caption, freespaceinpagingfiles,

installdate, name, systemdrive, windowsdirectory /format:htable >

c:\os-bilgi.txt

Bu komutla birlikte aşağıdaki resimde görüldüğü gibi istediğimiz

bilgileri html table tipinde c dizinin altında os-bilgi.txt olarak

kaydettik.Ve bu dizinden dosyayı çalıştırıp bilgilere ulaştık.

[Linkleri görebilmek için üye olun veya giriş yapın.]

Process listesi:

Yukarıdaki mantıkla processleri görüntüleyebilir ve bunu çıktı halinde

verebiliriz.Bunun için,

wmic process get /format:htable > c:\process.htm

Bazı arayüzlere ulaşmak için aşağıdaki komutları

kullanırız:

Control datetime.cpl

Control intl.cpl

Server core üzerinde istediğimiz rolleri aktif hale

getirmek için:

Start /w ocsetup rol_ismi

Rol isimlerinin listesini almak için oclist komutunu kullanırız.

Derlenmiş Alıntıdır!

__________________

Doğum tarihi

Doğum tarihi

tarafından

tarafından